PASO 1: Baje el WinZip 10.0 de la pagina hispa zone y lo guarde en mis documentos.

PASO 2: Abri mis documentos y Ejecute WinZip con SetUp, segui los pasos hasta terminar.

PASO 3: Cree una nueva carpeta con mi nombre y guarde ahi los archivos de la computadora.

PASO 4: Mire cuanto media antes de encriptarlo, (clik derecho, propiedades) media 6,29Mb y despues lo encripte (clik derecho, winzip, encriptar) y le puse una contraseña muy secreta y listo.

PASO 5: Volvi a mirar cuanto media, y si media menos 5,12 Mb.

PASO 6: escribi los pasos y publique la entrada en mi blog.

FIN

martes, 27 de noviembre de 2007

Practica 17 Respaldo y Encriptamiento

Publicado por A!!DAME!! en 14:35 0 comentarios

viernes, 9 de noviembre de 2007

Practica 16 Descripcion y funcionamiento de la Mother Board

Publicado por A!!DAME!! en 13:32 1 comentarios

jueves, 8 de noviembre de 2007

Practica 15 Encriptamiento de información

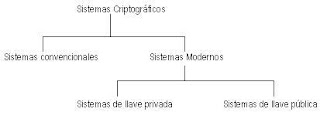

El encriptamiento es una forma efectiva de disminuir los riesgos en el uso de tecnología. Implica la codificación de información que puede ser transmitida vía una red de cómputo o un disco para que solo el emisor y el receptor la puedan leer.Tipos de encriptamientoExisten distintos tipos de encriptamiento y distintos niveles de complejidad para hacerlo. Como con cualquier código, los de encriptamiento pueden ser rotos si se cuenta con tiempo y recursos suficientes.

Una forma muy común de encriptamiento son los sistemas criptográficos de llave pública-llave abierta. Este sistema utiliza dos llaves diferentes para cerrar y abrir los archivos y mensajes. Las dos llaves están matemáticamente ligadas. Una persona puede distribuir su lleve pública a otros usuarios y utilizada para enviarle mensajes encriptados. La persona guarda en secreto la llave privada y la utiliza para decodificar los mensajes que le han enviado con la llave pública.

Otro elemento del encriptamiento es la autentificación-el proceso de verificar que un archivo o mensaje no ha sido alterado a lo largo del trayecto entre el emisor y el receptor.Usos del encriptamientoEl encriptamiento de la información tiene distintos usos para propósitos electorales. Cuando se envía información sensible a través de una red pública, es recomendable encriptarla: Esto es particularmente importante cuando se envía información personal o sobre la votación a través de una red, en especial por internet o correo electrónico.El desencriptamientoEs el proceso de convertir un texto cifrado a un texto normal, esto requiere un conjunto de algoritmos y un conjunto de parámetros de entrada. Generalmente la encripción y la desencripción requieren de un parámetro clave el cual es secreto y absolutamente escencial para el funcionamiento del proceso.Clasificación de los sistemas de criptografia

Los sistemas convencionales fueron primero, para cifrar un texto escrito en un lenguaje. El principio básico de estos sistemas es el mapeo de una letra del alfabeto de un lenguaje a otra letra en el alfabeto derivada de un procedimiento de mapeo. El cruce de estos sistemas es el secreto de los procedimientos de mapeo, el cual puede ser visto como una llave.Los sistemas modernos se utilizaron primero para cifrar información que estaba en forma binaria. Estos sistemas siguieron el principio de del diseño abierto en el sentido que refuerzan las técnicas de encriptamiento y desencriptamiento que no son almacenados en secreto.Tecnicas de encriptamiento y desencriptamiento.SecureBlue protege la confidencialidad e integridad de la información de los dispositivos mediante técnicas de encriptamiento que impiden el uso no autorizado de los datos, incluso de aquellos adversarios que tienen acceso físico o algún tipo de control sobre los dispositivos.Las técnicas de encriptamiento son utilizadas en equipos de alto rendimiento (high-end systems), dado que se trata de tecnologías costosas que además tienen un impacto considerable en el desempeño de los dispositivos, lo que la hace poco viable para operar en productos de consumo. Según IBM, “SecureBlue” es la primera tecnología en volver práctico el encriptamiento en electrónicos de consumo, que son de menor costo y tienen menos recursos de cómputo.En los textos encriptados, mediante técnicas de desencriptamiento se puede volver a recuperar.

Existen programas que podemos utilizar para proteger la información que mandamos vía mail.

Uno de los más confiables y conocidos en el ambiente de redes es el PGP (Pretty Good Privacy).Código.Término genérico para nombrar las instrucciones del programa, utilizadas en dos sentidos generales. El primero se refiere al código fuente, legible a simple vista, que son las instrucciones escritas por el programador en un lenguaje de programación. El segundo se refiere al código máquina ejecutable, que son las instrucciones convertidas de código fuente a instrucciones que el ordenador o computadora puede comprender.

Publicado por A!!DAME!! en 12:31 1 comentarios

miércoles, 7 de noviembre de 2007

Practica 14 Tarjeta Madre

VEA AL FINAL DEL BLOG

http://www.pchardware.org/placasbase/tarjeta%20madre/index.php

Publicado por A!!DAME!! en 12:33 1 comentarios

martes, 6 de noviembre de 2007

practica 13 politica de respaldo

Ser confiable: Minimizar las probabilidades de error. Muchos medios magnéticos como las cintas de respaldo, los disquetes o discos duros tienen probabilidades de error o son particularmente sensibles a campos magnéticos, elementos todos que atentan contra la información que hemos respaldado allí. Otras veces la falta de confiabilidad se genera al rehusar los medios magnéticos. Las cintas en particular tienen una vida útil concreta. Es común que se subestime este factor y se reutilicen más allá de su vida útil, con resultados nefastos.-

Estar fuera de línea, en un lugar seguro: Tan pronto se realiza el respaldo de información, el soporte que almacena este respaldo debe ser desconectado del computador y almacenado en un lugar seguro tanto desde el punto de vista de sus requerimientos técnicos como físicos: humedad, temperatura, campos magnéticos, seguridad física y lógica. -

La forma de recuperación sea rápida y eficiente: Es necesario probar la confiabilidad del sistema de respaldo no sólo para respaldar sino que también para recuperar. Hay sistemas de respaldo que aparentemente no tienen ninguna falla al generar el respaldo de la información, pero que fallan completamente al recuperar estos datos. Esto depende de la efectividad y calidad del sistema que realiza el respaldo y la recuperación.

2.- ¿Que es seguridad física?

Seguridad Física consiste en la "aplicación de barreras físicas y procedimientos de control, como medidas de prevención y contramedidas ante amenazas a los recursos e información confidencial". Se refiere a los controles y mecanismos de seguridad dentro y alrededor del Centro de Cómputo así como los medios de acceso remoto al y desde el mismo; implementados para proteger el hardware y medios de almacenamiento de datos.

3.- ¿Que es seguridad lógica?

Seguridad Lógica consiste en la "aplicación de barreras y procedimientos que resguarden el acceso a los datos y sólo se permita acceder a ellos a las personas autorizadas para hacerlo.

Existe un viejo dicho en la seguridad informática que dicta que "todo lo que no está permitido debe estar prohibido" y esto es lo que debe asegurar la Seguridad Lógica.

4.- ¿Cuáles son las diferentes tipos de copias que condicionan el volumen de información?

Copia completa: recomendable, si el soporte, tiempo de copia y frecuencia lo permiten, incluye una copia de datos y programas, restaurando el sistema al momento anterior a la copia.

Copia incremental, solamente se almacenan las modificaciones realizadas desde la última copia de seguridad, con lo que es necesario mantener la copia original sobre la que restaurar el resto de copias. Utilizan un mínimo espacio de almacenamiento y minimizan el tipo de desarrollo, a costa de una recuperación más complicada.

Copia diferencial, como la incremental, pero en vez de solamente modificaciones, se almacenan los ficheros completos que han sido modificados. También necesita la copia original.

5.- ¿Cuales son las medidas de seguridad que utilizan para garantizar una buena recuperación de datos?

Respecto a las copias de seguridad, se deben tener en cuenta los siguientes puntos:

Deberá existir un usuario del sistema, entre cuyas funciones esté la de verificar la correcta aplicación de los procedimientos de realización de las copias de respaldo y recuperación de los datos.

Los procedimientos establecidos para la realización de las copias de seguridad deberán garantizar su reconstrucción en el estado en que se encontraban al tiempo de producirse la pérdida o destrucción.

Deberán realizarse copias de respaldo al menos semanalmente, salvo que en dicho periodo no se hubiera producido ninguna actualización de los datos.

6.- Menciona 5 diferentes software comerciales que se utilicen para respaldar información.

Software de respaldo tradicional: Con estos productos, podemos elegir los archivos o carpetas a guardar, seleccionar un dispositivo de almacenamiento, y ejecutar el respaldo sin ayuda.

Software de respaldo de fondo: Ideal para los usuarios que no tienen una "disciplina" en respaldar su información. Estos programas hacen una copia de los archivos en forma automática, "sin molestar".

Los servicios de respaldo en Internet tienen muchas ventajas: guardan la información fuera del lugar de trabajo y evitan tener que intercambiar medios.

Backup Exec Desktop 4.5 Veritas Software

Ofrece soporte para una gran variedad de dispositivos de almacenamiento, que incluyen cintas y discos duros.

Lleva a cabo respaldos que son increméntales o diferenciales.

Backup NOW! Desktop Edition 2.2 New Tech Infosystems

Ofrece soporte únicamente para unidades CD-R y CD-RW.

NovaBackup 6.6 Workstation Edition (NovaStor Corp

Apropiado tanto para una pequeña red empresarial como para un solo sistema.

AutoSave 1.0 VCommunications Inc.

Respalda automáticamente los archivos.

QuickSync 3 Iomega Corp.

Al igual que el SW anterior, se ejecuta de fondo, copiando automáticamente los archivos nuevos o modificados de carpetas específicas en el dispositivo de almacenamiento de destino, que puede ser un disco duro o un medio desmontable. Los Zip Drives de Iomega tienen soporte adecuado, no así las unidades CD-R o CD-RW.

http://www.monografias.com/trabajos14/respaldoinfo/respaldoinfo.shtml

http://www.integracion-de-sistemas.com/respaldo-automatico-de-informacion/index.html

http://www.segu-info.com.ar/fisica/seguridadfisica.html

http://www.cientec.com/analisis/backup.asp

Publicado por A!!DAME!! en 14:27 3 comentarios

lunes, 5 de noviembre de 2007

Practica 12 Investigacion de campo

Publicado por A!!DAME!! en 14:42 1 comentarios

domingo, 4 de noviembre de 2007

Practica 11 RESPALDO DE INFORMACIÓN (BACKUP)

1.-Definición de Backup.

Los backups se utilizan para tener una o más copias de información considerada importante y así poder recuperarla en el caso de pérdida de la copia original.

2.-Tipos de respaldo de información

A) Backup

Full: La reserva completa es el punto de partida para el resto de las reservas, y contiene todos los datos en las carpetas y los archivos que se seleccionan ser sostenidos. Porque la reserva completa almacena todos los archivos y carpetas, las reservas completas frecuentes resultan adentro operaciones más rápidas y más simples del restore. Recordar que cuando eliges otros tipos de reserva, los trabajos del restore pueden durar.

Backup Diferencial: Es similar al incremental, la única diferencia es que compara el contenido de los archivos a la hora de determinar cuáles se modificaron de manera tal que solamente copia aquéllos que hayan cambiado realmente y no se deja engañar por las fechas de modificación de los mismos.

Backup Incremental: esta clase de backup, como su nombre lo indica, solamente genera una copia de resguardo con todos aquellos archivos que hayan sido modificados (o aparenten haberlo sido debido a cambios en su fecha de modificación) o se hayan creado desde el último backup realizado, ya sea este último incremental o completo. Si se utiliza por primera vez en una unidad en vez de un backup completo, se comportará como este último, pero en los backups siguientes, irá copiando solamente lo nuevo o lo modificado.

Full sintetizado: Este tipo avanzado de respaldo permite generar respaldos full en el servidor de respaldo sin necesidad de acceder al servidor original donde se extrajeron los datos, esta técnica permite generar un respaldo full mezclando el último respaldo full con los incrementales. Esta técnica permite generar respaldos full sin producir carga innecesaria en los servidores origen.

B) GFS

Secuencia de Respaldo GFS (Grandfather-Father-Son)

Esta secuencia de respaldo es una de las más utilizadas y consiste en Respaldos Completos cada semana y Respaldos de Incremento o Diferenciales cada día de la semana.

C) RAID

("Redundant Array of Inexpensive Disks") en palabras simples es: un conjunto de 2 o más "Discos Duros" que operan como grupo y logran ofrecer una forma más avanzada de respaldo ya que:

Es posible mantener copias en línea ("Redundancy").

Agiliza las operaciones del Sistema (sobre todo en bases de datos .)

El sistema es capaz de recuperar información sin intervención de un Administrador.

Existen varias configuraciones de Tipo RAID, sin embargo, existen 4 tipos que prevalecen en muchas Arquitecturas:

RAID-0: En esta configuración cada archivo es dividido ("Striped") y sus fracciones son colocadas en diferentes discos. Este tipo de implementación sólo agiliza el proceso de lectura de archivos, pero en ningún momento proporciona algún tipo de respaldo ("redundancy").

RAID-1: En orden ascendente, este es el primer tipo de RAID que otorga cierto nivel de respaldo; cada vez que se vaya a guardar un archivo en el sistema éste se copiara integro a DOS discos (en línea), es por esto que RAID-1 también es llamado "Mirroring".

Además de proporcionar un respaldo en caliente ("hot") en dado caso de fallar algún disco del grupo , RAID-1 también agiliza la lectura de archivos (si se encuentran ocupadas las cabezas de un disco "I/O") ya que otro archivo puede ser leído del otro disco y no requiere esperar a finalizar el "I/O" del primer disco.

RAID-3: Esta configuración al igual que RAID-0 divide la información de todos los archivos ("Striping") en varios discos, pero ofrece un nivel de respaldo que RAID-0 no ofrece. En RAID-0 si falla un disco del grupo, la Información no puede ser recuperada fácilmente, ya que cada disco del grupo contiene una fracción del archivo, sin embargo RAID-3 opera con un disco llamado "de paridad" ("parity disk"). Este "disco de paridad" guarda fracciones de los archivos necesarias para recuperar toda su Información, con esto, es posible reproducir el archivo que se perdió a partir de esta información de paridad.

RAID-5: No solo distribuye todos los archivos en un grupo de discos ("Striping"), sino también la información de paridad es guardada en todos los discos del sistema ("Striping"). Este configuración RAID suele ser usada en sistemas que requieren un "alto nivel" de disponibilidad, inclusive con el uso de "Hot-Swappable Drives" es posible sustituir y recuperar la Información de un disco dañado, con mínima intervención del Administrador y sin la necesidad de configurar o dar "reboot" al sistema.

3.-Dispositivos de almacenamiento

Memorias auxiliares

Memorias

Por las características propias del uso de la memoria ROM y el manejo de la RAM, existen varios medios de almacenamiento de información, entre los más comunes se encuentran: El disco duro, El Disquete o Disco Flexible, etc.

Cinta magnética

Dispositivos magnéticos

Esta formada por una cinta de material plástico recubierta de material ferromagnético, sobre dicha cinta se registran los caracteres en formas de combinaciones de puntos, sobre pistas paralelas al eje longitudinal de la cinta. Estas cintas son soporte de tipo secuencial, esto supone un inconveniente puesto que para acceder a una información determinada se hace necesario leer todas las que le preceden, con la consiguiente perdida de tiempo.

Tambores magnéticos

Dispositivos magnéticos

Están formados por cilindros con material magnético capaz de retener información, Esta se graba y lee mediante un cabezal cuyo brazo se mueve en la dirección del eje de giro del tambor. El acceso a la información es directo y no secuencial.

Disco duro

Dispositivos magnéticos

Son en la actualidad el principal subsistema de almacenamiento de información en los sistemas informáticos. Es un dispositivo encargado de almacenar información de forma persistente en un ordenador, es considerado el sistema de almacenamiento más importante del computador y en él se guardan los archivos de los programas.

Diskete

Dispositivos magnéticos

Un disco flexible o también disquette (en inglés floppy disk), es un tipo de dispositivo de almacenamiento de datos formado por una pieza circular de un material magnético que permite la grabación y lectura de datos, fino y flexible (de ahí su denominación) encerrado en una carcasa fina cuadrada o rectangular de plástico. Los discos, usados usualmente son los de 3 ½ o 5 ¼ pulgadas, utilizados en ordenadores o computadoras personales, aunque actualmente los discos de 5 ¼ pulgadas están en desuso.

El CD-R

Dispositivos ópticos

Es un disco compacto de 650 MB de capacidad que puede ser leído cuantas veces se desee, pero cuyo contenido no puede ser modificado una vez que ya ha sido grabado. Dado que no pueden ser borrados ni regrabados, son adecuados para almacenar archivos u otros conjuntos de información invariable.

DVD-ROM

Dispositivos ópticos

Es un disco compacto con capacidad de almacenar 4.7 GB de datos en una cara del disco, un aumento de más de 7 veces con respecto a los CD-R y CD-RW. Y esto es en una sola cara. Los futuros medios de DVD-ROM serán capaces de almacenar datos en ambas caras del disco, y usar medios de doble capa para permitir a las unidades leer hasta cuatro niveles de datos almacenados en las dos caras del disco dando como resultado una capacidad de almacenamiento de 17 GB. Las unidades DVD-ROM son capaces de leer los formatos de discos CD-R y CD-RW. Entre las aplicaciones que aprovechan la gran capacidad de almacenamiento de los DVD-ROM tenemos las películas de larga duración y los juegos basados en DVD que ofrecen videos MPEG-2 de alta resolución, sonido inmersivo Dolby AC-3, y poderosas graficas 3D

DVD-RAM

Dispositivos ópticos

Este medio tiene una capacidad de 2.6 GB en una cara del disco y 5.2 GB en un disco de doble cara, Los DVD-RAM son capaces de leer cualquier disco CD-R o CD-RW pero no es capaz de escribir sobre estos. Los DVD-RAM son regrabables pero los discos no pueden ser leídos por unidades DVD-ROM

Pen Drive o Memory Flash

Dispositivos extraíbles

Es un pequeño dispositivo de almacenamiento que utiliza la memoria flash para guardar la información sin necesidad de pilas. Los Pen Drive son resistentes a los rasguños y al polvo que han afectado a las formas previas de almacenamiento portable, como los CD y los disquetes. Los sistemas operativos más modernos pueden leer y escribir en ello sin necesidad de controladores especiales. En los equipos antiguos (como por ejemplo los equipados con Windows 98) se necesita instalar un controlador de dispositivo.

Unidades de Zip

Dispositivos extraíbles

La unidad Iomega ZIP es una unidad de disco extraíble. Está disponible en tres versiones principales, la hay con interfaz SCSI, IDE, y otra que se conecta a un puerto paralelo. Este documento describe cómo usar el ZIP con Linux. Se debería leer en conjunción con el HOWTO SCSI a menos que posea la versión IDE.

4.- ¿PORQUE SE DEBE RESPALDAR?

Los respaldos son una parte muy importante del uso que le dé a su computadora. Muchas personas no respaldan su información o, si lo hacen, lo hacen inadecuadamente. Si su disco duro llegara a fallar o sucediera algún otro problema importante, los datos desaparecen y no pueden recuperarse. Es posible recuperar parte de los datos perdidos contratando a empresas de recuperación de datos.

5.- ¿COMO SE PREPARA PARA RESPALDAR EL SISTEMA?

1.-Ir a Copia de seguridad (Inicio->Todos los programas->Accesorios->herramientas del sistema-> Copia de seguridad).

2.-Clic en Modo Avanzado, se abrirá una ventana Utilidad de Copia de Seguridad.

3.-Pestaña Bienvenido, clic en Asistente para copia de seguridad(Avanzado) , clic siguiente.

4.-Elegir Opción de copia de seguridad solo de los datos de los estados del sistema y luego clic en siguiente.

5.-Seleccione la ubicaron y de nombre de la copia, clic siguiente.

6.-clic finalizar

6.- ¿CUALES SON LOS TIPOS DE ARCHIVOS A RESPALDAR Y COMO SE ENCUENTRAN?

Al realizar un respaldo, solo salve aquellos datos que no sean fácilmente reemplazables y que sean importantes para usted. No respalde los programas, pues éstos pueden reinstalarse utilizando el método de instalación original (por ejemplo, un CD). Sin embargo, los archivos creados por los programas suelen ser el objetivo primario de los planes de respaldo. Por ejemplo, no respalde Microsoft Word pero sí respalde cualquier documento de Word importante que usted tenga.

Una ubicación común desde donde se puede respaldar los datos es C:\Mis Documentos. Ahí se almacenan documentos de procesador de palabras (como archivos .doc), hojas de cálculo (como archivos .xls) y otros más. Algunas versiones de Windows incluyen carpetas de Mis Imágenes y Mi Música dentro de la carpeta de Mis Documentos. Estas carpetas incluyen fotografías (como archivos .jpg) y música (como archivos .mp3), respectivamente. Éstas también son buenas ubicaciones desde donde respaldar datos.

http://mx.gateway.com/support/faqview.html?faq=1121879618&topic=3#15

http://www.foromsn.com/index.php?Ver=Mensaje&Id=233468

http://www.monografias.com/trabajos35/dispositivos-almacenamiento/dispositivos

almacenamiento.shtml

http://www.alegsa.com.ar/Dic/backup.php

http://www.backup4all.com/full-backup.php

http://www.mailxmail.com/curso/informatica/backup/capitulo7.htm

http://www.monografias.com/trabajos14/respaldoinfo/respaldoinfo.shtml

Publicado por A!!DAME!! en 13:48 3 comentarios